DevNet Associate (Version 1.0) – Examen del Módulo 8 – DevNet Associate.

-

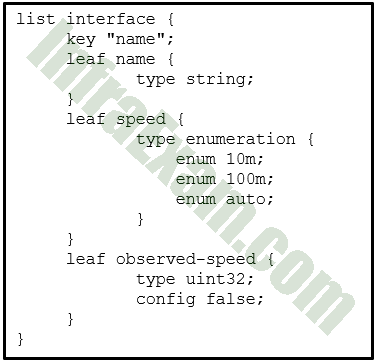

Consulte la ilustración. ¿Qué formato de datos se utiliza para describir la lista de interfaces?

DevNet Associate 1.01 Module 5 Exam Answers 01 - XML

- JSON

- YANG

- YAML

Respuestas Explicación y sugerencia:

Los modelos YANG usan una estructura de un árbol. Dentro de esa estructura, los modelos son similares en formato al XML y se construyen en módulos. Estos módulos son de naturaleza jerárquica y contienen todos los diferentes datos y tipos que componen un modelo de dispositivo YANG.

-

¿Cuáles son los dos beneficios que ofrece el SDK de WebEx Teams basado en Python? (Escoja dos opciones).

- Proporciona informes de errores.

- Gestiona las solicitudes con paginación.

- Se integra con la API de dispositivos Webex.

- Es mejor compatible que las API de Webex Teams.

- Proporciona acceso a más llamadas API dentro de Webex Teams.

Respuestas Explicación y sugerencia:

El SDK, disponible en GitHub como webexteamssdk, maneja automáticamente la paginación, simplifica la autenticación, proporciona informes de errores integrados y administra los archivos adjuntos.

-

¿Cuáles son dos tipos de modelos YANG? (Escoja dos opciones).

- modelo abierto

- modelo híbrido

- modelo nativo

- modelo privado

- modelo de proveedor

Respuestas Explicación y sugerencia:

Hay dos tipos de modelos YANG:

Modelos abiertos (Open models) : desarrollados por proveedores y organismos de estándares, como IETF, UIT, OpenConfig. Están diseñados para ser independientes de la plataforma subyacente y normalizar la configuración por proveedor de los dispositivos de red.

Modelos nativos(native models) – Desarrollados por proveedores, como Cisco. Se relacionan y están diseñados para integrarse a funciones o configuración solo relevantes para esa plataforma.

-

¿Qué lenguaje utiliza el protocolo NETCONF para codificar tanto los datos de configuración como los mensajes de protocolo?

- XML

- YAML

- JSON

- HTML

Respuestas Explicación y sugerencia:

El protocolo NETCONF utiliza una codificación de datos basada en lenguaje de marcado extensible (XML) para los datos de configuración y los mensajes de protocolo.

-

¿Cuáles son las tres fuentes principales de YANG en Cisco NSO? (Escoja tres opciones).

- modelo de mapeo

- Modelo de datos NSO

- modelos de configuración

- modelo de comunicación

- Modelos de servicio YANG

- modelos de datos de dispositivos

Respuestas Explicación y sugerencia:

Modelo de datos NSO – definición de las funciones incorporadas de NSO.

Modelos de datos de dispositivos -como módulos YANG nativos de dispositivos NETCONF, módulos YANG generados a partir de MIB SNMP o módulos YANG de ingeniería inversa desde un dispositivo CLI.

Modelos de servicio YANG : al desarrollar aplicaciones de servicio, un desarrollador especifica el modelo de servicio, como un par BGP, configuración de firewall o VPN MPLS, en YANG.

-

¿Por qué la API de panel de Meraki devuelve un código 404 en lugar de un código 403 en respuesta a una solicitud con una clave API no válida?

- El código de devolución 404 determina si los usuarios no autorizados intentarán de nuevo.

- El código de retorno 403 indicaría que el cliente definitivamente tiene una clave API no válida.

- El código de retorno 404 impide que el sistema indique la existencia de recursos a usuarios no autorizados.

- El código de retorno 403 indicaría que no hay recursos en ese punto final, pero la clave API podría ser correcta.

Respuestas Explicación y sugerencia:

Para la API de Meraki Dashboard, cada solicitud debe especificar una clave API a través de un encabezado de solicitud. La API devolverá un código 404 (en lugar de un 403) en respuesta a una solicitud con una clave API faltante o incorrecta. Este comportamiento evita que se filtre incluso la existencia de recursos a usuarios no autorizados.

-

¿Cómo utilizan los perfiles de servicio Cisco UCS Manager?

- Cisco UCS Manager guarda perfiles de servicio para recuperar servidores en caso de pérdida de datos.

- Cisco USC Manager utiliza un perfil de servicio asignado a cada instancia para definir la política de red.

- Cisco UCS Manager utiliza perfiles de servicio para asignar una identidad única al servidor asociado a cada perfil.

- Cisco UCS Manager utiliza perfiles de servicio como plantillas para aprovisionar políticas a varias versiones del mismo servidor.

Respuestas Explicación y sugerencia:

Cisco UCS Manager utiliza perfiles de servicio para asignar una identidad a un servidor. Cada perfil puede tener una dirección e identificador únicos. Cada servidor SCP sólo puede tener una asociación de perfil de servicio a la vez.

-

¿Cuáles son las dos tareas que un administrador de red puede realizar con Cisco UCS Director? (Escoja dos opciones).

- Tráfico de datos de equilibrio de carga.

- Administre varios dispositivos Cisco UCS Manager.

- Cree una línea directa de comunicación entre componentes Cisco y no Cisco.

- Implemente y agregue capacidad a las infraestructuras convergentes de manera consistente y repetible.

- Crear, clonar y desplegar perfiles de servicio y plantillas para todos los servidores y aplicaciones de computación de Cisco USC

Respuestas Explicación y sugerencia:

El Director de UCS de Cisco es una solución de administración, orquestación y automatización completa, altamente segura y de extremo a extremo para una amplia gama de componentes de infraestructura de centros de datos de Cisco y de otros fabricantes, y para soluciones de infraestructura convergente basadas en las plataformas UCS y Cisco Nexus. Un administrador de red puede usar Cisco UCS Director para configurar, administrar y monitorear componentes de Cisco y de otros fabricantes compatibles. El administrador puede utilizar SCP Director para realizar las siguientes tareas:

Crear, clonar y desplegar perfiles de servicio y plantillas para todos los servidores y aplicaciones de computación de Cisco USC.

Supervise el uso, las tendencias y la capacidad de la organización en una infraestructura convergente de forma continua.

Implemente y agregue capacidad a las infraestructuras convergentes de manera consistente y repetible.

Administrar, monitorear e informar sobre los componentes del centro de datos, como los dominios de Cisco UCS o los dispositivos de red Cisco Nexus.

Amplíe los catálogos de servicios virtuales para incluir servicios para su infraestructura física.

Administre entornos multitenant seguros para acomodar cargas de trabajo virtualizadas que se ejecutan con cargas de trabajo no virtualizadas.

-

¿Qué función proporciona la interfaz AXL para los usuarios?

- aprovisiona los dispositivos Webex y personaliza cada pantalla

- actualiza las configuraciones de dispositivos de red con un mecanismo de reversión

- busca las diez principales vulnerabilidades de OWASP e identifica qué puntos finales son vulnerables

- aprovisiona y administra objetos en Unified Communication Management Console

Respuestas Explicación y sugerencia:

El Servicio Web XML administrativo (AXL) es una interfaz basada en XML/SOAP que proporciona un mecanismo para insertar, recuperar, actualizar y eliminar datos de la base de datos de configuración de Comunicación unificada.

-

¿Qué tres funciones proporcionan las API REST de Cisco Finesse? (Escoja tres opciones).

- Se pueden usar para obtener el historial de llamadas de un agente.

- Se pueden usar para crear un script para automatizar tareas.

- Se pueden usar para construir gadgets OpenSocial personalizados.

- Se pueden utilizar para crear un escritorio de agente que funcione completamente.

- Se pueden usar para obtener informes de detalle de llamada de terminación (TCD).

- Se pueden utilizar para integrarse en aplicaciones existentes para agregar funcionalidad de centro de contacto.

Respuestas Explicación y sugerencia:

Las API REST de Finesse se pueden utilizar para crear un escritorio de agente completamente funcional, integrarse en aplicaciones existentes para agregar funcionalidad de centro de contacto y crear un script para automatizar tareas.

-

¿Qué dos declaraciones describen el uso de las API JavaScript de Cisco Finesse? (Escoja dos opciones).

- Se pueden usar para obtener el historial de llamadas de un agente.

- Se pueden utilizar para crear un escritorio de agente que funcione completamente.

- Se pueden utilizar para incrustar páginas web existentes en un gadget personalizado.

- Se pueden utilizar para crear un gadget personalizado para el flujo de trabajo del estado del agente.

- Se pueden utilizar para crear gadgets personalizados que se colocarán en aplicaciones distintas de Finesse.

Respuestas Explicación y sugerencia:

Las API JavaScript de Finesse se pueden utilizar para incrustar páginas web existentes en un gadget personalizado y crear un gadget personalizado para el flujo de trabajo del estado del agente. Las API JavaScript de Finesse sólo se pueden utilizar para gadgets en el escritorio supervisor y agente Finesse listos para usar.

-

¿Cuáles son las dos acciones tomadas por Firepower para el control del tráfico? (Escoja dos opciones).

- dirigir el tráfico de datos pesado a servidores libres

- equilibrio de carga durante periodos de tiempo de gran tráfico

- apagar la red en caso de un ataque DDOS

- controlar qué sitios web están disponibles para los usuarios de la red

- uso de datos de inteligencia de seguridad para filtrar el tráfico, incluidas las direcciones IP, los bloques de direcciones, los nombres de dominio y las direcciones URL

Respuestas Explicación y sugerencia:

Firepower realiza múltiples acciones para el control del tráfico, incluidas las siguientes:

Inspeccionar, registrar y actuar sobre el tráfico de red.

Uso de datos de inteligencia de seguridad para filtrar el tráfico. Un administrador de red puede crear listas de direcciones IP bloqueadas y permitidas o bloques de direcciones, nombres de dominio o direcciones URL.

Controlar qué sitios web están disponibles para los usuarios de la red.

Bloquear o filtrar ciertos archivos basándose en listas que contienen datos sobre los archivos.

Ratio que limita el tráfico de red basado en el control de acceso.

Creación de medidas de protección para redirigir el tráfico a un «servidor inkhole», donde el firewall puede falsificar una respuesta de consulta DNS para un dominio malintencionado conocido.

-

¿Qué tecnología subyacente hace posible que Cisco Umbrella impida que un usuario acceda a un sitio bloqueado?

- DNS

- DHCP

- Firewall de Cisco

- HTTP y HTTPS

Respuestas Explicación y sugerencia:

Cisco Umbrella utiliza Servidores de nombres de dominio (DNS) para imponer la seguridad en la red. Umbrella bloquea el acceso a dominios, direcciones URL, direcciones IP y archivos maliciosos. El sistema examina la naturaleza de las solicitudes DNS y realiza una acción basada en su inteligencia de amenazas, que es un repositorio a gran escala de datos históricos sobre amenazas. Estas solicitudes se pueden considerar seguras y permitidas, maliciosas y bloqueadas, o arriesgadas y enviadas a un servidor proxy para una inspección más profunda.

-

¿Cuáles son las tres capacidades principales proporcionadas por Cisco AMP? (Escoja tres opciones).

- Detección

- retransmisión

- redirección

- Prevención.

- aniquilación

- respuestas y automatización

Respuestas Explicación y sugerencia:

Hay tres categorías principales de capacidades que AMP ofrece:

Prevención : protege contra las amenazas identificadas en los archivos de malware al evitar las infracciones

Detección : monitorea y registra continuamente toda la actividad de los archivos para detectar malware

Respuestas y automatización : acelera las investigaciones y corrige automáticamente el malware en PC, Mac, Linux, servidores y dispositivos móviles (Android e iOS).

-

¿Qué hace Cisco ISE cuando identifica a un usuario o dispositivo que accede a la red?

- Registra el intento de acceso.

- Procesa la dirección IP de origen de acuerdo con una lista blanca.

- Se pone en cuarentena el dispositivo y el usuario hasta que un administrador libera la cuarentena.

- Coloca automáticamente y de forma segura el dispositivo y el usuario en la parte correcta de la red.

Respuestas Explicación y sugerencia:

Cisco ISE identifica cada dispositivo y usuario que accede a la red, tanto si el dispositivo se conecta a una red cableada o inalámbrica como si se encuentra en una red remota. Una vez identificados, el dispositivo de conexión y el usuario se colocan automáticamente y de forma segura en la parte correcta de la red. Esta segmentación ofrece ganancias de eficiencia ya que una red se puede utilizar para dos organizaciones independientes. Permite un acceso seguro por cable, al mismo tiempo que proporciona visibilidad de los activos.