DevNet Associate (Version 1.0) – Examen DevNet Associate Module 6 Réponses 100% 2023 2024

-

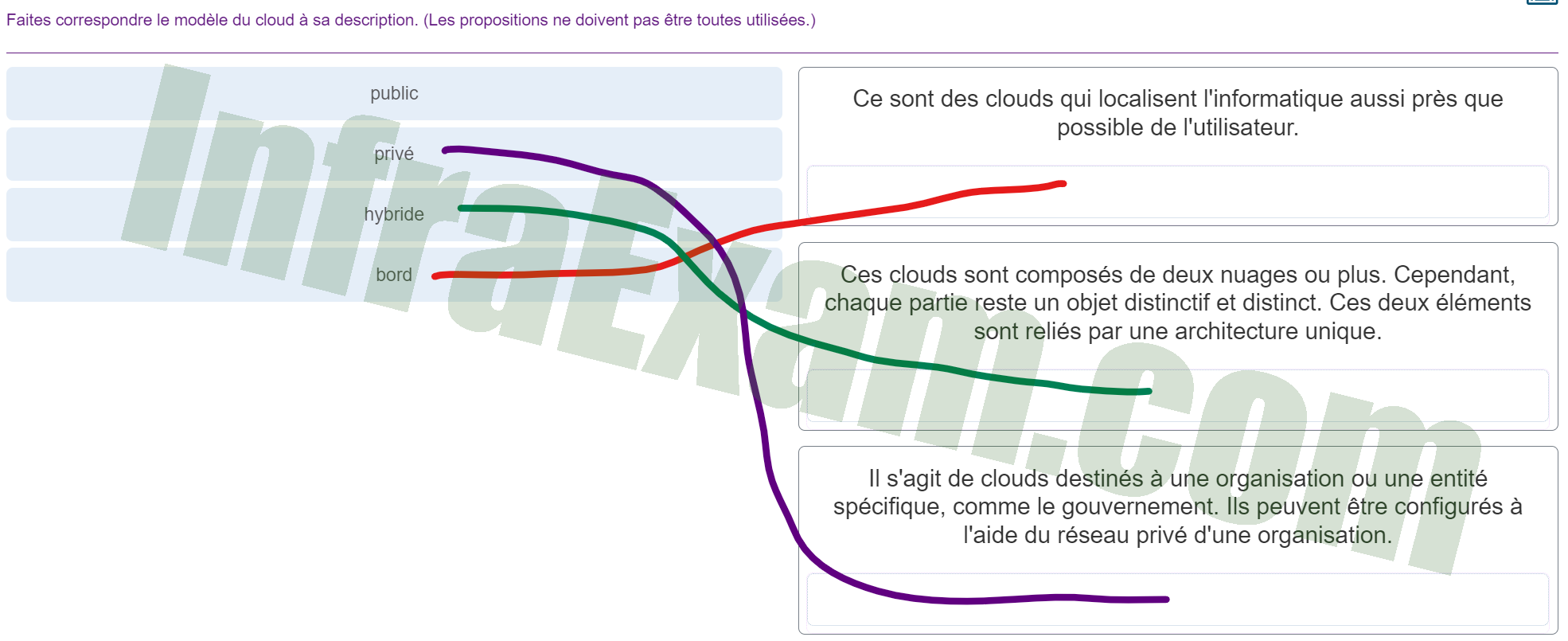

Faites correspondre le modèle du cloud à sa description. (Les propositions ne doivent pas être toutes utilisées.)

Examen DevNet Associate Module 6 Réponses 001 - Ce sont des clouds qui localisent l’informatique aussi près que possible de l’utilisateur. ==> bord

- Ces clouds sont composés de deux nuages ou plus. Cependant, chaque partie reste un objet distinctif et distinct. Ces deux éléments sont reliés par une architecture unique. ==> hybride

- Il s’agit de clouds destinés à une organisation ou une entité spécifique, comme le gouvernement. Ils peuvent être configurés à l’aide du réseau privé d’une organisation. ==> privé

-

Quelle est une caractéristique d’une ordinateur virtuel fonctionnant sur un PC?

- Un ordinateur virtuel exécute son propre système d’exploitation.

- Un ordinateur virtuel n’est pas exposé aux menaces, ni aux attaques malveillantes.

- Un ordinateur virtuel a besoin d’une carte réseau physique pour se connecter à Internet.

- Le nombre d’ordinateurs virtuels qu’il est possible de créer dépend des ressources logicielles de l’ordinateur hôte.

Explication et astuce :

Chaque ordinateur virtuel exécute son propre système d’exploitation. Le nombre d’ordinateurs virtuels qu’il est possible de créer dépend des ressources matérielles de l’ordinateur hôte. À l’instar des ordinateurs physiques, les ordinateurs virtuels sont exposés aux menaces et aux attaques malveillantes. Pour se connecter à Internet, un ordinateur virtuel utilise une carte réseau virtuelle, qui se comporte comme la carte physique d’un ordinateur classique. La connexion est alors établie via la carte physique de l’hôte.

-

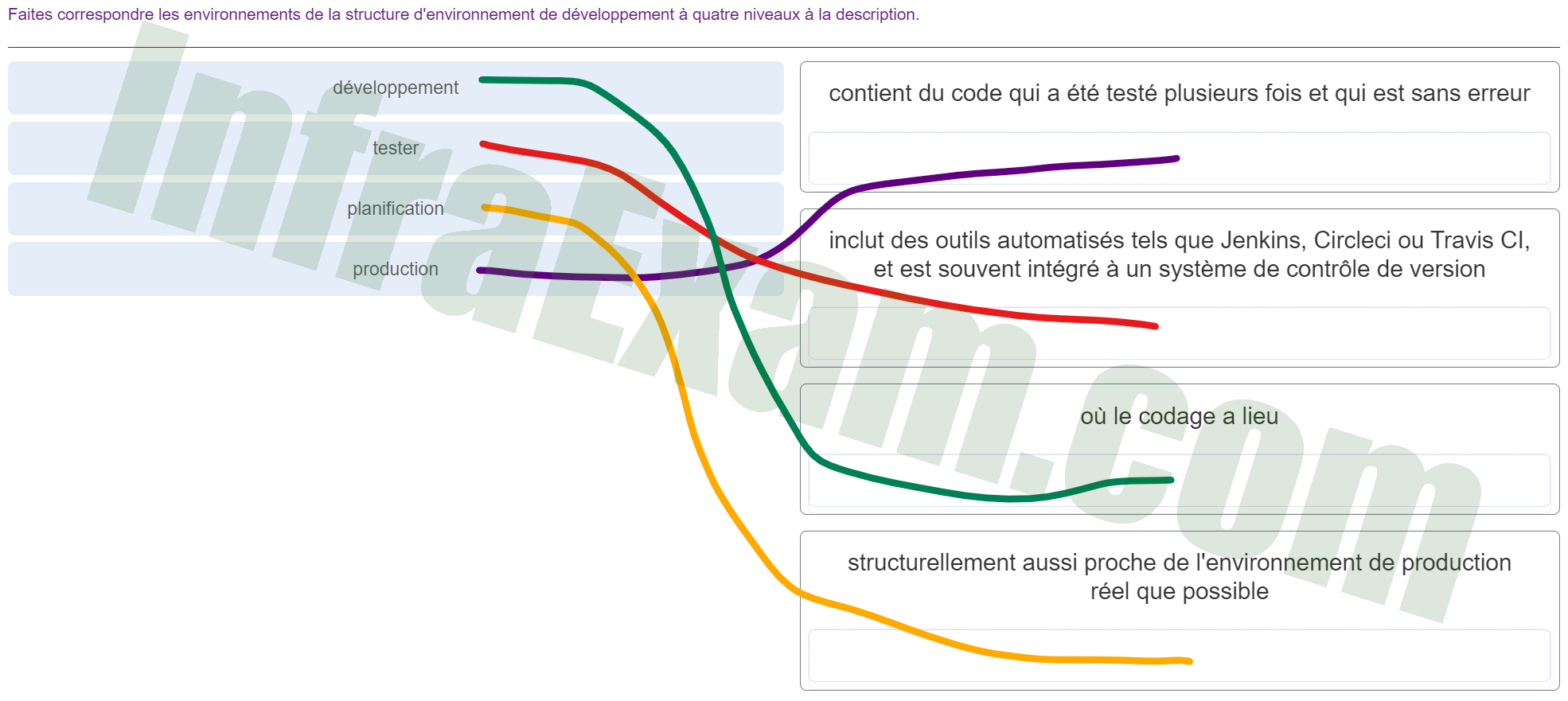

Faites correspondre les environnements de la structure d’environnement de développement à quatre niveaux à la description.

Examen DevNet Associate Module 6 Réponses 002 - contient du code qui a été testé plusieurs fois et qui est sans erreur ==> production

- inclut des outils automatisés tels que Jenkins, Circleci ou Travis CI, et est souvent intégré à un système de contrôle de version ==> tester

- où le codage a lieu ==> développement

- structurellement aussi proche de l’environnement de production réel que possible ==> planification

-

Quelle technologie est utilisée pour conteneuriser des applications et leur permettre de fonctionner dans une variété d’environnements ?

- Docker

- VirtualBox

- Cisco DNA

- GitHub

Explication et astuce :

Docker est une technologie conçue pour faciliter la création, le déploiement et l’exécution d’applications à l’aide de conteneurs. Les conteneurs permettent à un développeur d’empaqueter une application avec toutes les pièces dont l’application a besoin pour s’exécuter dans la plupart des environnements.

-

Qu’est-ce qui est utilisé pour isoler les différentes parties d’un conteneur en cours d’exécution ?

- wrappers

- namespaces

- control groups

- union file systems

Explication et astuce :

Les conteneurs utilisent des espaces de noms pour définir et isoler chaque partie d’une application dans un conteneur.

-

Quelle est la philosophie du déploiement logiciel utilisée dans le domaine des DevOps ?

- CI/CD

- OWASP

- DevNet

- SOAP

Explication et astuce :

CI/CD (intégration continue/livraison continue) est une philosophie de déploiement de logiciels qui occupe une place prépondérante dans le domaine des DevOps.

-

Quelle est la caractéristique de la stratégie de déploiement de mise à niveau bleu-vert ?

- Un nouvel environnement est créé avec le nouveau code, tandis que l’ancien environnement est conservé en réserve au cas où les utilisateurs rencontrent des problèmes.

- Les modifications de code sont périodiquement déployées de telle sorte qu’elles n’affectent pas les utilisateurs actuels.

- La nouvelle version de code est d’abord déployée sur un sous-ensemble d’utilisateurs. Les modifications peuvent ensuite être annulées si les utilisateurs rencontrent des problèmes.

- Le nouveau code est déployé à la fois dans l’ancien environnement. Si les utilisateurs ne rencontrez aucun problème, il est ensuite déplacé vers le nouvel environnement.

Explication et astuce :

Avec un déploiement bleu-vert, un environnement entièrement nouveau (bleu) est créé avec le nouveau code. L’ancien environnement (vert) est conservé en réserve, donc si les utilisateurs du nouvel environnement rencontrent des problèmes, le trafic peut être détourné vers l’environnement d’origine. S’il n’y a pas de problème, le nouvel environnement devient l’environnement de production.

-

Dans le développement de logiciels, quel est le but d’une boîte de saut ?

- pour agir comme une seule machine de confiance utilisée pour lancer des connexions à des systèmes sensibles

- pour filtrer les paquets en fonction de l’adressage des couches 3 et 4

- pour recevoir les demandes entrantes et les transférer vers plusieurs serveurs

- pour faire en sorte que toutes les demandes provenant d’un réseau ressemblent à celles provenant de la même adresse IP source

Explication et astuce :

Une boîte de raccourcis est un serveur auquel les utilisateurs doivent d’abord accéder pour lancer une connexion à un système cible. Étant donné que la boîte de saut est la machine de confiance pour accéder aux systèmes sensibles, elle fournit une couche de sécurité supplémentaire.

-

Quel périphérique de sécurité est utilisé pour faire en sorte que les réponses aux demandes des clients semblent toutes provenir du même serveur ?

- Proxy inverse (reverse proxy)

- Proxy direct (forward proxy)

- boîte de saut (jump box)

- Pare-feu dynamique (stateful firewall)

Explication et astuce :

Le travail d’un proxy inverse est de s’assurer que les réponses semblent toutes provenir du même serveur. C’est le contraire d’un proxy direct, qui fait que les demandes provenant de plusieurs ordinateurs semblent toutes provenir du même client.

-

Quelle attaque implique l’insertion de code malveillant dans les instructions SQL ?

- injection SQL

- force brute

- scripting intersites

- inclusion de fichier local

Explication et astuce :

L’injection SQL (SQLi) est une technique d’attaque d’application Web de base où l’attaquant place du code SQL malveillant dans un champ d’une page Web et le code côté serveur le soumet à la base de données sans le désinfecter au préalable. Une attaque SQLi, si elle réussit, peut supprimer ou modifier des données sensibles ou les révéler à l’attaquant.

-

Quels caractères sont utilisés pour séparer les instructions SQL groupées ?

- point-virgule (;)

- deux points :

- symbole livre #

- parenthèses ( )

Explication et astuce :

Un lot d’instructions SQL est un groupe de deux ou plusieurs instructions SQL séparées par des points-virgules.

-

Quelle technique est utilisée pour atténuer les attaques par injection SQL ?

- limitation de l’accès en lecture à des champs spécifiques d’une table ou à des jointures de tables

- attribution des droits d’accès DBA ou administrateur au compte d’application

- en utilisant le même compte propriétaire ou administrateur dans les applications Web pour se connecter à la base de données

- utilisation de procédures stockées avec le rôle par défaut « db_owner »

Explication et astuce :

Les pratiques recommandées pour se défendre contre l’injection SQL sont les suivantes :

Ne pas attribuer des droits d’accès DBA ou de type administrateur aux comptes d’application

Évitez d’utiliser le même compte propriétaire/administrateur dans les applications Web pour se connecter à la base de données

Limitation de l’accès en lecture à des champs spécifiques d’une table ou à des jointures de tables

Ne pas attribuer des droits db_owner aux procédures stockées

-

Quelle méthode d’atténuation est efficace contre les scripts intersites ?

- désinfection du contenu non approuvé

- durcissement constant des systèmes et des applications

- nécessitant une authentification multifactorielle

- en utilisant uniquement les fonctionnalités nécessaires et les paquets sécurisés téléchargés à partir de sources officielles et vérifiés avec une signature

Explication et astuce :

Un script intersite se produit lorsqu’un attaquant utilise les fonctions dynamiques d’un site pour injecter du contenu malveillant dans une page. Pour atténuer les attaques, il faut examiner attentivement l’endroit où le contenu non approuvé est inclus sur une page, ainsi que la désinfection de tout contenu non approuvé.

-

Quelle déclaration est une caractéristique de la menace de contrôle d’accès rompu pour les applications Web ?

- Il permet aux utilisateurs de contourner les exigences d’authentification existantes.

- Il permet aux attaquants de voler des informations sensibles telles que des mots de passe ou des informations personnelles.

- Il permet aux attaquants d’accéder aux versions sérialisées des données et des objets, et éventuellement de les modifier.

- Il permet à un attaquant d’utiliser les fonctions dynamiques d’un site pour injecter du contenu malveillant dans la page.

Explication et astuce :

Un contrôle d’accès interrompu peut se produire si un développeur crée une application qui permet aux utilisateurs de contourner les exigences d’authentification existantes. Les développeurs doivent s’assurer de protéger toutes les ressources et fonctions qui doivent être protégées côté serveur, en veillant à ce que tous les accès soient autorisés.

-

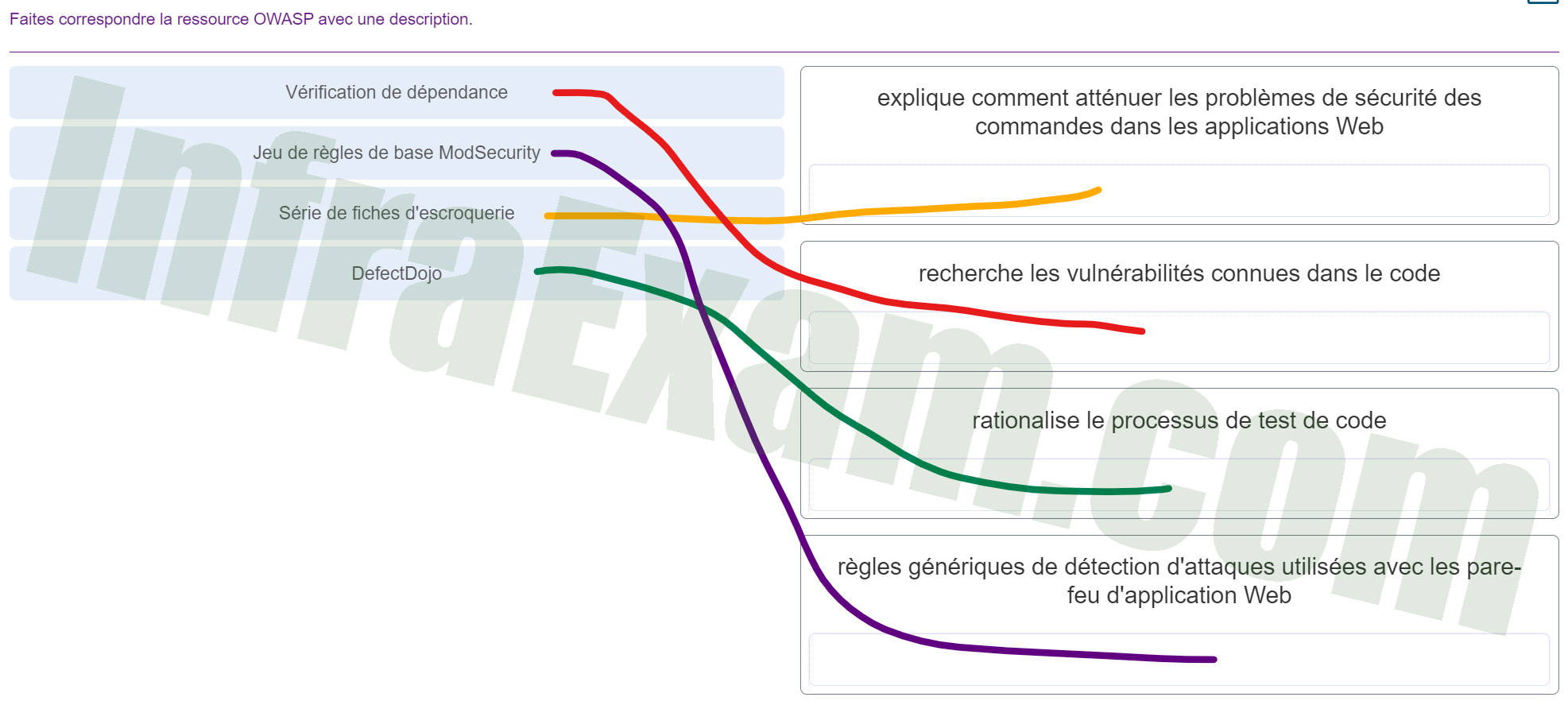

Faites correspondre la ressource OWASP avec une description.

Examen DevNet Associate Module 6 Réponses 003 - explique comment atténuer les problèmes de sécurité des commandes dans les applications Web ==> Série de fiches d’escroquerie

- recherche les vulnérabilités connues dans le code ==> Vérification de dépendance

- rationalise le processus de test de code ==> DefectDojo

- règles génériques de détection d’attaques utilisées avec les pare-feu d’application Web ==> Jeu de règles de base ModSecurity