DevNet Associate (Version 1.0) – Examen DevNet Associate Module 8 Réponses

DevNet Associate (Version 1.0) – Examen DevNet Associate Module 8 Réponses

-

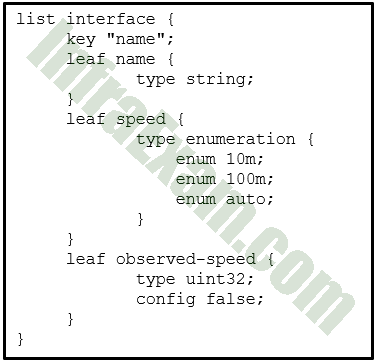

Reportez-vous à l’illustration. Quel format de données est utilisé pour décrire la liste des interfaces ?

DevNet Associate 1.01 Module 5 Exam Answers 01 - XML

- JSON

- YANG

- YAML

Explication: Les modèles YANG utilisent une structure arborescente. Au sein de cette structure, les modèles sont de format similaire au XML et sont construits en modules. Ces modules sont de nature hiérarchique et contiennent toutes les données et types différents qui composent un modèle d’appareil YANG.

-

Quels sont les deux avantages offerts par le SDK WebEx Teams basé à Python ? (Choisissez deux propositions.)

- Il fournit des rapports d’erreurs.

- Il gère les demandes avec pagination.

- Il s’intègre à l’API Webex Devices.

- Il est mieux pris en charge que les API Webex Teams.

- Il permet d’accéder à plus d’appels API au sein de Webex Teams.

Explication: Le SDK, disponible sur GitHub en tant que webexteamssdk, gère automatiquement la pagination, simplifie l’authentification, fournit des rapports d’erreurs intégrés et gère les pièces jointes.

-

Quels sont les deux types de modèles YANG ? (Choisissez deux propositions.)

- Modèle ouvert

- Modèle hybride

- Modèle natif

- Modèle privé

- Modèle fournisseur

Explication: Il existe deux types de modèles YANG :

Modèles ouverts – Développés par des fournisseurs et des organismes de normalisation tels que IETF, ITU, OpenConfig. Ils sont conçus pour être indépendants de la plate-forme sous-jacente et normaliser la configuration par fournisseur des périphériques réseau.

Modèles natifs – Développés par des fournisseurs, tels que Cisco. Ils se rapportent et sont conçus pour s’intégrer à des fonctionnalités ou à une configuration qui ne concernent que cette plate-forme.

-

Quelle langue est utilisée par le protocole NETCONF pour encoder à la fois les données de configuration et les messages de protocole ?

- XML

- YAML

- JSON

- HTML

Explication: Le protocole NETCONF utilise un codage de données XML (Extensible Markup Language) pour les données de configuration et les messages de protocole.

-

Quelles sont les trois sources YANG principales dans Cisco NSO ? (Choisissez trois propositions.)

- modèle de mappage

- modèle de données NSO

- modèles de configuration

- modèle de communication

- modèles de services YANG

- modèles de données à partir d’appareils

Explication: Dans Cisco NSO, il existe trois sources YANG principales :

Modèle de données du NSO – définition des fonctions intégrées du NSO.

Modèles de données provenant de périphériques , tels que les modules YANG natifs des périphériques NETCONF, les modules YANG générés à partir des MIB SNMP ou les modules YANG rétroconçus à partir d’un périphérique CLI.

Modèles de service YANG – Lors du développement d’applications de service, un développeur spécifie le modèle de service, tel qu’un homologue BGP, un paramètre de pare-feu ou un VPN MPLS, dans YANG.

-

Pourquoi l’API du tableau de bord Meraki retourne-t-elle un code 404 plutôt qu’un code 403 en réponse à une demande avec une clé API non valide ?

- Le code de retour 404 détermine si les utilisateurs non autorisés réessaieront.

- Le code de retour 403 indiquerait que le client a définitivement une clé API non valide.

- Le code de retour 404 empêche le système d’indiquer l’existence de ressources à des utilisateurs non autorisés.

- Le code de retour 403 indiquerait qu’il n’y a pas de ressources à ce point de terminaison, mais la clé API pourrait être correcte.

Explication: Pour l’API Meraki Dashboard, chaque requête doit spécifier une clé API via un en-tête de requête. L’API retournera un code 404 (plutôt qu’un code 403) en réponse à une demande avec une clé API manquante ou incorrecte. Ce comportement empêche de fuir même l’existence de ressources à des utilisateurs non autorisés.

-

Comment les profils de service sont-ils utilisés par Cisco UCS Manager ?

- Cisco UCS Manager enregistre les profils de service pour récupérer des serveurs en cas de perte de données.

- Cisco USC Manager utilise un profil de service attribué à chaque instance pour définir une stratégie réseau.

- Cisco UCS Manager utilise des profils de service pour attribuer une identité unique au serveur associé à chaque profil.

- Cisco UCS Manager utilise des profils de service comme modèles pour provisionner des stratégies à plusieurs versions d’un même serveur.

Explication: Cisco UCS Manager utilise des profils de service pour attribuer une identité à un serveur. Chaque profil peut avoir une adresse et un identifiant uniques. Chaque serveur UCS ne peut avoir qu’une seule association de profil de service à la fois.

-

Quelles sont les deux tâches qu’un administrateur réseau peut effectuer avec Cisco UCS Director ? (Choisissez deux propositions.)

- Trafic de données d’équilibrage de charge.

- Gérez plusieurs appliances Cisco UCS Manager.

- Créez une ligne de communication directe entre les composants Cisco et non Cisco.

- Déployer et ajouter des capacités aux infrastructures convergentes de manière cohérente et reproductible.

- Créer, cloner et déployer des profils de service et des modèles pour tous les serveurs et applications informatiques Cisco UCS.

Explication: Cisco UCS Director étend l’unification des couches informatiques et réseau par le biais de Cisco UCS afin de fournir une visibilité et une gestion des composants de l’infrastructure du centre de données. Un administrateur réseau peut utiliser Cisco UCS Director pour configurer, administrer et surveiller les composants Cisco et non-Cisco pris en charge. L’administrateur peut utiliser UCS Director pour effectuer les tâches suivantes :

Créer, cloner et déployer des profils de service et des modèles pour tous les serveurs et applications informatiques Cisco UCS.

Surveiller en continu le taux d’utilisation, les tendances et la capacité de l’organisation sur une infrastructure convergée.

Déployer et ajouter de la capacité aux infrastructures convergées de manière cohérente et reproductible.

Gérer, surveiller et établir des rapports sur les composants du centre de données, tels que les domaines UCS Cisco ou les périphériques réseau Cisco Nexus.

Étendre les catalogues de services virtuels pour inclure les services de votre infrastructure physique.

Gérer des environnements multi-locataires sécurisés pour prendre en charge les charges de travail virtualisées qui fonctionnent avec des charges de travail non virtualisées.

-

Quelle fonction l’interface AXL fournit-elle aux utilisateurs ?

- provisionne les périphériques Webex et personnalise chaque affichage

- met à jour les configurations des périphériques réseau avec un mécanisme d’annulation

- recherche les dix principales vulnérabilités OWASP et identifie les points de terminaison vulnérables

- provisionne et gère les objets dans Unified Communication Management Administration Console

Explication: Le service Web Administrative XML (AXL) est une interface XML/SOAP qui fournit un mécanisme d’insertion, de récupération, de mise à jour et de suppression de données de la base de données de configuration de communication unifiée.

-

Quelles sont les trois fonctions fournies par les API REST Cisco Finesse ? (Choisissez trois propositions.)

- Ils peuvent être utilisés pour obtenir l’historique des appels d’un agent.

- Ils peuvent être utilisés pour créer un script pour automatiser les tâches.

- Ils peuvent être utilisés pour construire des gadgets OpenSocial personnalisés.

- Ils peuvent être utilisés pour créer un bureau d’agent pleinement fonctionnel.

- Ils peuvent être utilisés pour obtenir des rapports de détails d’appel de terminaison (TCD).

- Ils peuvent être utilisés pour s’intégrer dans des applications existantes pour ajouter des fonctionnalités de centre de contact.

Explication: Les API REST Finesse peuvent être utilisées pour créer un bureau d’agent pleinement fonctionnel, s’intégrer dans des applications existantes pour ajouter des fonctionnalités de centre de contact et créer un script pour automatiser les tâches.

-

Quelles sont les deux instructions qui décrivent l’utilisation des API JavaScript Cisco Finesse ? (Choisissez deux propositions.)

- Ils peuvent être utilisés pour obtenir l’historique des appels d’un agent.

- Ils peuvent être utilisés pour créer un bureau d’agent pleinement fonctionnel.

- Ils peuvent être utilisés pour intégrer des pages Web existantes dans un gadget personnalisé.

- Ils peuvent être utilisés pour créer un gadget personnalisé pour le flux de travail d’état de l’agent.

- Ils peuvent être utilisés pour créer des gadgets personnalisés à placer dans des applications autres que Finesse.

Explication: Les API JavaScript Finesse peuvent être utilisées pour intégrer des pages Web existantes dans un gadget personnalisé et créer un gadget personnalisé pour le flux de travail de l’état de l’agent. Les API JavaScript Finesse ne peuvent être utilisées que pour les gadgets de l’agent et du superviseur Finesse prêts à l’emploi.

-

Quelles sont les deux mesures prises par Firepower pour contrôler la circulation ? (Choisissez deux propositions.)

- diriger le trafic de données lourd vers des serveurs libres

- équilibrage de charge pendant les périodes de trafic élevé

- arrêt du réseau en cas d’attaque DDOS

- contrôler quels sites Web sont disponibles pour les utilisateurs sur le réseau

- utilisation de données de sécurité pour filtrer le trafic, y compris les adresses IP, les blocs d’adresses, les noms de domaine et les URL

Explication: Firepower prend plusieurs actions pour contrôler le trafic, y compris les suivantes :

Inspection, journalisation et action sur le trafic réseau.

Utilisation des données de sécurité pour filtrer le trafic. Un administrateur réseau peut créer des listes d’adresses IP bloquées et autorisées ou de blocs d’adresses, de noms de domaine ou d’URL.

Contrôle des sites Web disponibles pour les utilisateurs sur le réseau.

Blocage ou filtrage de certains fichiers basés sur des listes contenant des données sur les fichiers.

Taux limitant le trafic réseau en fonction du contrôle d’accès.

Création de mesures de protection pour rediriger le trafic vers un « serveur sinkhole », où le pare-feu peut simuler une réponse de requête DNS pour un domaine malveillant connu.

-

Quelle technologie sous-jacente permet à Cisco Umbrella d’empêcher un utilisateur d’accéder à un site bloqué ?

- DNS

- DHCP

- Pare-feu Cisco

- HTTP et HTTPS

- Barre de navigation

Explication: Cisco Umbrella utilise les serveurs de noms de domaine (DNS) pour renforcer la sécurité sur le réseau. Umbrella bloque l’accès aux domaines, URL, adresses IP et fichiers malveillants. Le système examine la nature des demandes DNS et prend une action basée sur son renseignement sur les menaces, qui est un dépôt à grande échelle de données historiques sur les menaces. Ces demandes peuvent être considérées comme sûres et autorisées, malveillantes et bloquées, ou risquées et envoyées à un serveur proxy pour une inspection plus approfondie.

-

Quelles sont les trois principales fonctionnalités fournies par Cisco AMP ? (Choisissez trois propositions.)

- détection

- relais

- redirection

- prévention

- annihilation

- réponses et automatisation

Explication: Il existe trois grandes catégories de fonctionnalités offertes par AMP :

Prévention : protège contre les menaces identifiées dans les fichiers malveillants en prévenant les violations

Détection – surveille et enregistre en permanence toute l’activité des fichiers afin de détecter les logiciels malveillants

Réponses et automatisation – accélère les enquêtes et corrige automatiquement les logiciels malveillants sur les PC, les Mac, Linux, les serveurs et les appareils mobiles (Android et iOS).

-

Que fait Cisco ISE lorsqu’il identifie un utilisateur ou un appareil accédant au réseau ?

- Il enregistre la tentative d’accès.

- Il traite l’adresse IP d’origine selon une liste blanche.

- Il met en quarantaine le périphérique et l’utilisateur jusqu’à ce qu’un administrateur libère la quarantaine.

- Il place automatiquement et en toute sécurité l’appareil et l’utilisateur dans la partie droite du réseau.

Explication: Cisco ISE identifie chaque périphérique et utilisateur accédant au réseau, que le périphérique se connecte à un réseau filaire ou sans fil ou se trouve sur un réseau distant. Une fois identifiés, l’appareil de connexion et l’utilisateur sont placés automatiquement et en toute sécurité dans la partie droite du réseau. Cette segmentation offre des gains d’efficacité car un réseau peut être utilisé pour deux organisations distinctes. Il permet un accès câblé sécurisé tout en offrant une visibilité sur les actifs.